Odzyskanie/zmiana hasła do Windowsa, także serwerowego przy fizycznym dostępie do maszyny jest trywialne. Ot, uruchomić z ISO NTPASSWD poszukać partycji z Windowsem oraz konta do odblokowania i postępować zgodnie z instrukcjami na ekranie.

Problem może pojawić się w przypadku instalacji Windows Server nie jako LEGACY/BIOS a jako UEFI. NTPASSWD nie umie uruchomić się w trybie UEFI, a przestawienie w BIOS na Legacy co prawda daje możliwość wybootowania ale następnie nie jest w stanie zapisać wyzerowanego hasła na partycji systemowej.

Aby rozwiązać ten problem potrzebujemy płyty lub obrazu ISO z Windows Serverem 2016 (2012 i 2008 również działają)

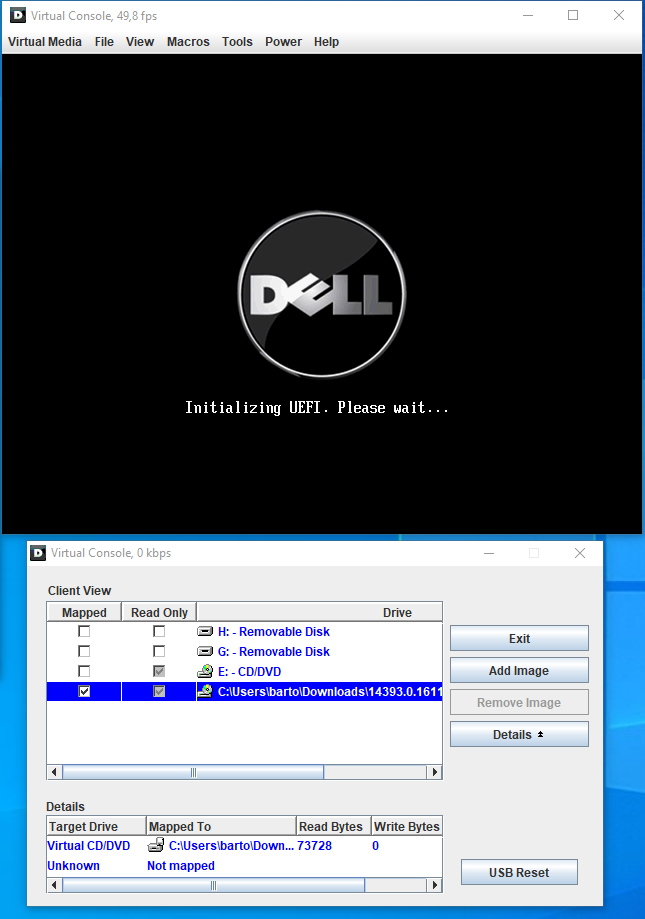

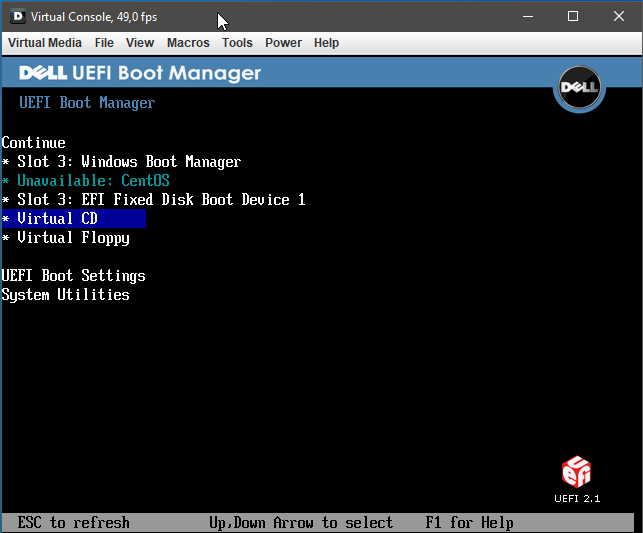

W celach demonstracyjncyh użyję wirtualnego ISO oraz konsoli iDrac w opisywanym wcześniej serwerze R710

Podczas uruchamiania systemu wciskamy F11 aby przejść do Boot Managera UEFI i wybieramy odpowiednie medium w tym przypadku wirtualny CD

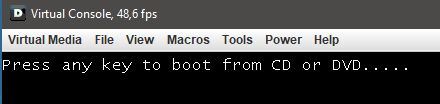

Jako, że system na dysku jest bootowalny, musimy dodatkowo potwierdzić dowolnym klawiszem, chęć rozruchu z dysku CD

Po chwili oczekiwania...

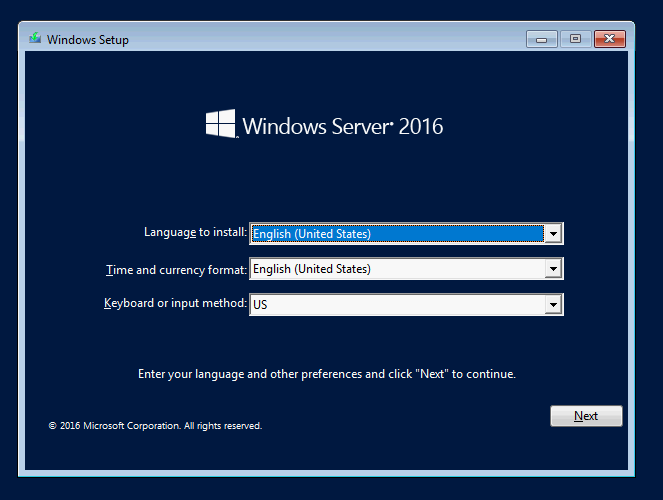

pojawi się ekran instalatora gdzie klikamy Next

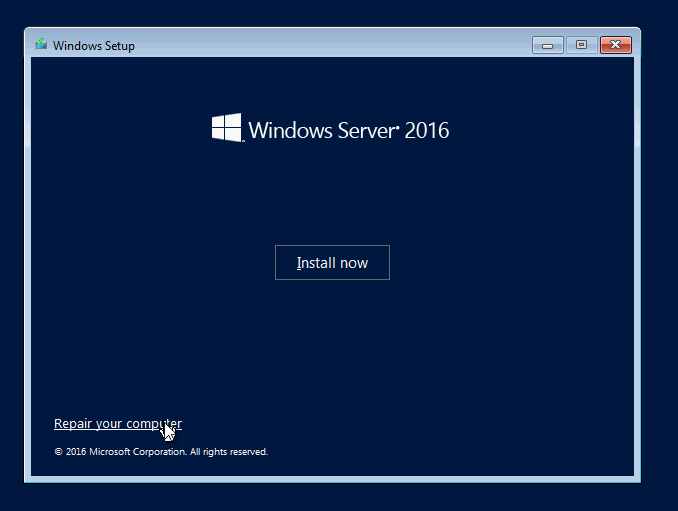

Na kolejnym ekranie wybieramy "Repair your computer" - "Napraw komputer" (zaleznie od wersji językowej)

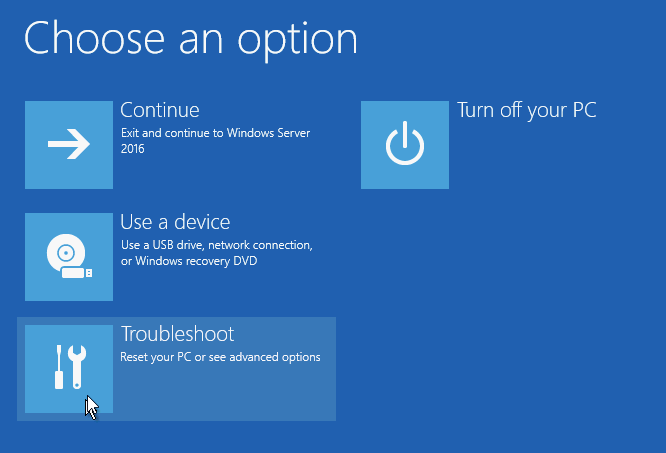

Na kolejnym ekranie wybieramy Troubleshoot

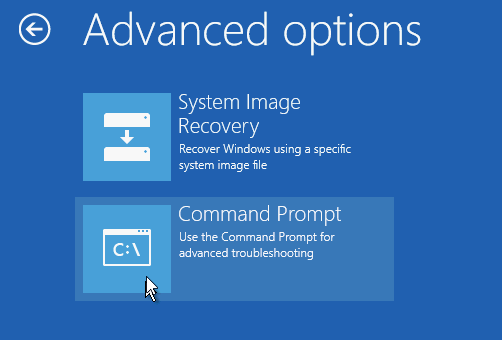

Dalej Command Prompt

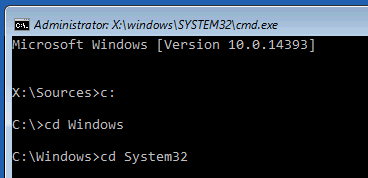

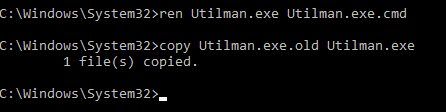

I w nowo otwartym oknie z linią poleceń przechodzimy na dysk z Windowsem do katalogu Windows\System32

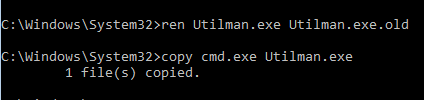

Zmieniamy nazwę programu Utilman.exe na coś innego np Utilman.exe.old a w jego miejsce kopiujemy cmd.exe

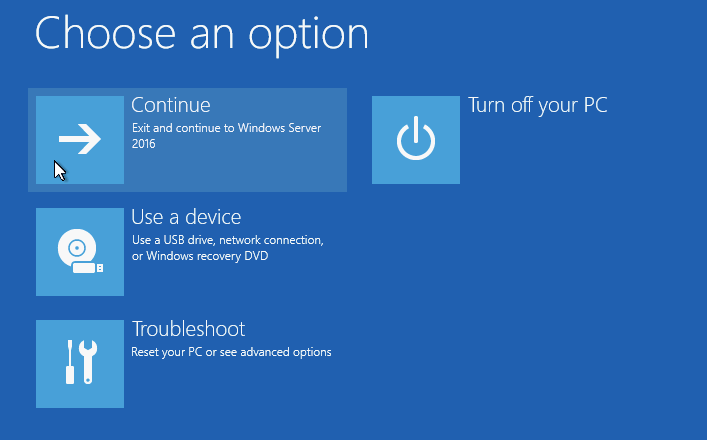

Zamykamy okienko lini poleceń i wybieramy Continue, co bez restartu serwera pozwoli nam wybootowac system z dysku

System powinien wstać po chwili jak zazwyczaj

Po uruchomieniu na ekranie startowym naciskamy standardowo CTRL+ALT+DEL

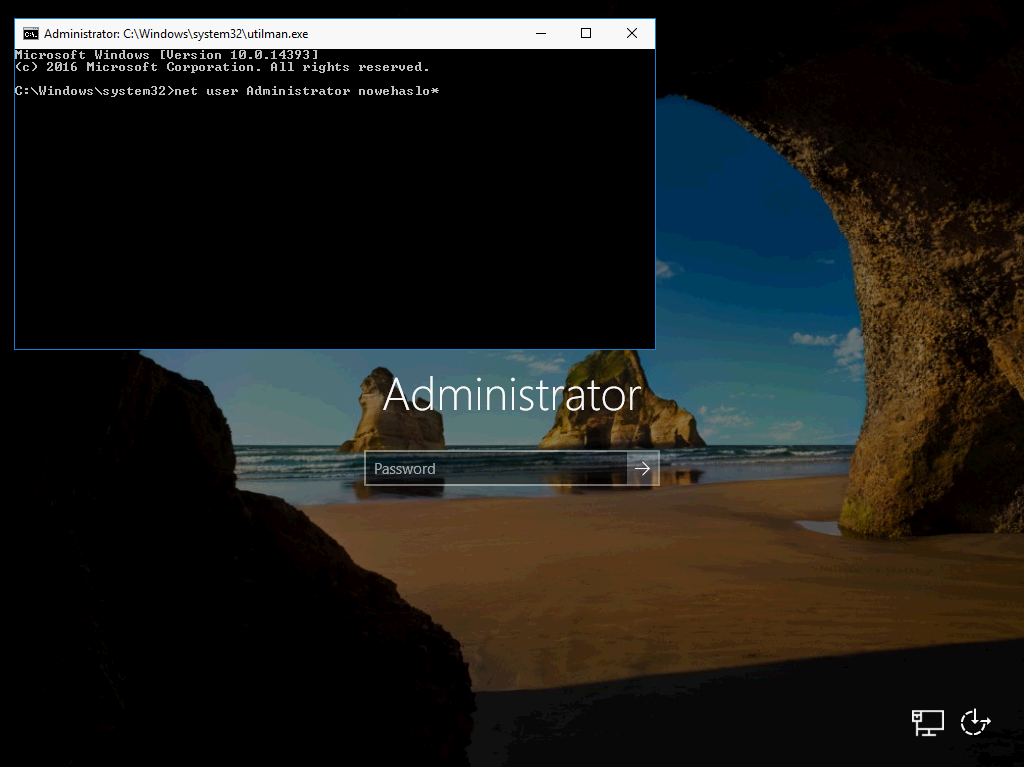

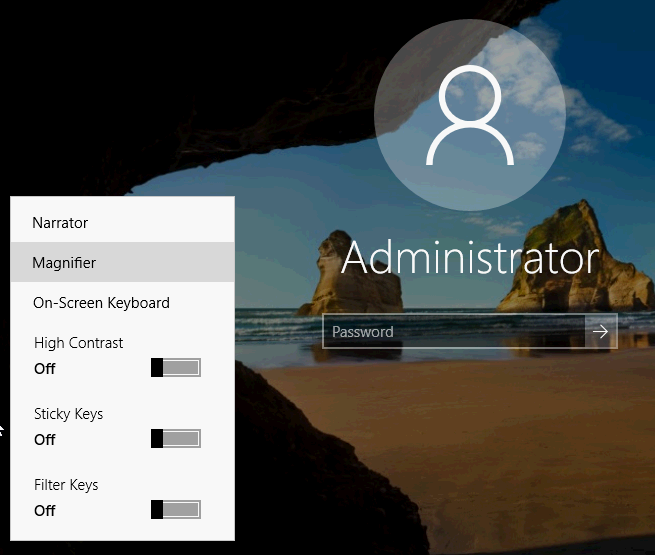

A na ekranie logowania naciskamy Win+U (Klawisz Windows między CTRL a ALT). Efektem tego będzie okienko z linią poleceń pod postacią programu Utilman.exe który w normalnym działaniu wywołuje menu pomocowe:

W okienku cmd, wpisujemy:

net user Administrator nowehaslo

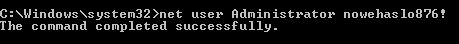

W zależności od wcześniej zdefiniowanych polityk hasło musi być odpowiednio skomplikowane aby spełniło te polityki. Prawidłowe wykonanie komendy będzie zasyganlizowane poniższym komunikatem.

Teraz można zalogować się już nowym hasłem. Po sprawdzeniu, że wszystko działa, należy przeprowadzić operację odwrotną do opisanej wyżej, czyli znowu bootujemy się z ISO i przechodzimy do cmd, gdzie podrobionego Utilmana kasujemy (del) lub zmieniamy mu nazwę (ren) na inną na przyszłość jakby był nam jeszcze potrzebny, a na jego miejsce kopiujemy ówcześnie wykonaną kopię zapasową aby systemy pomocnowe działały jak przed zmianami.

Kontynuujemy bootowanie do systemu ze znanym już hasłem.

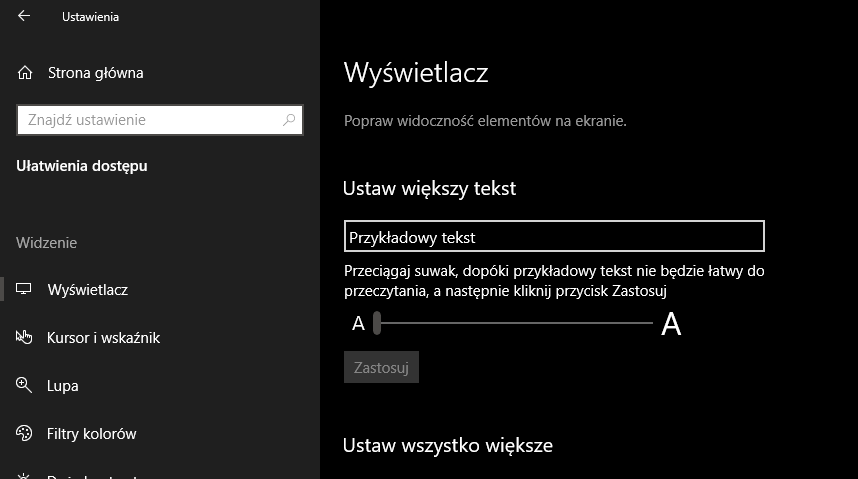

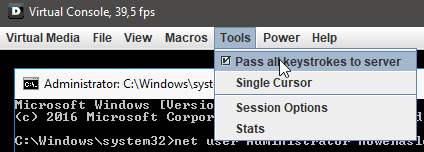

Na koniec mały PROTIP, w iDracu wysłanie WIN+U nie jest możliwe bez zaznaczenia tej opcji:

W innym wypadku WIN+U wysyłane jest do stacji roboczej która to w przypadku Windows 10 otwiera lokalne ułatwienia dostępu :)